Windows Updateにともなう作業は

どこまで自動化できるか

Windows Updateにともなう作業はどこまで自動化できるか

Windows Updateに代表される脆弱性対策が必須となってきたが、企業では如何に作業負担を減らしてタイムリーに実施するかという検討が必須になってきている。

本稿では、多くの企業がWindows Updateの脆弱性対策に真剣に取り組まなければならなくなった理由から始まり、Windows Update適用の必要性を再確認する。そのうえで、Windows Updateを適用するための方法とその苦労を理解し、どこまでの作業を自動化することで作業負担の軽減が図れるかを説明する。

具体的な解決策としてPOLESTAR Automationを利用したWindows Updateの自動化内容と、さらに進んで複数のOSへのパッチ適用やネットワーク機器のファームウェア更新の一元化を図る方法にも触れる。

■ はじめに

IPA(独立行政法人情報処理推進機構)の「情報セキュリティ白書2019」では、「2018 年度はWindows の脆弱性を対象とした攻撃が多く報告されていた。」とあった。そして、「Microsoft 社はWindows Updateを毎月提供しているが、2018 年度に実施されたアップデートの半数以上(12 件中8 件)は、実際に悪用が確認されている脆弱性を修正する内容を含んでいた。

また、脆弱性が公開され、Microsoft 社による対策が提供される前に悪用が確認された脆弱性(ゼロデイ攻撃)も存在していた。利用者は、修正プログラムが公開されたら速やかにアップデートを実施し、Windows以外のOSにもパッチを適用したい。」と続いている。

最近のNHKニュースでも、中小企業を狙ったサイバー攻撃の深刻な実態をレポートしていた。その手口は、まず中小企業のシステムに侵入し、さらに中小企業を踏み台にサプライチェーンをたどって大手企業のシステムに侵入し、情報漏洩やシステム障害を引き起こすものだという。

このような背景を受けて、特にWindowsへのアップデート(修正パッチ、Windows Update)をタイムリーに適用しなければならないという意識が高まってきている。

しかし、Windowsだけでなくパッチを当てる作業は、該当するOS上で稼働するアプリケーションへの影響度などの事前検証やシステムの一旦停止などの手間がかかること、そして日中ではなく夜間や休日作業になることが多いため、運用管理者にとって手間のかかる厄介な作業である。

このため、如何にその作業負担を減らせるかということが課題であった。

1. 脆弱性を対象とした攻撃は引き続き多く、常に対策が必要である

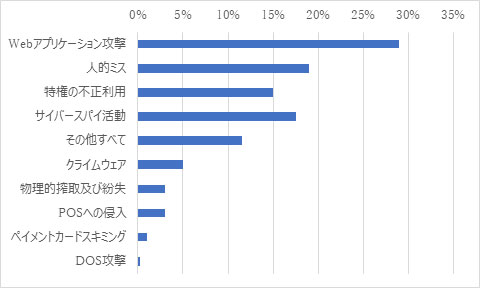

Verizon社の調査結果では、情報漏えい事件の分類で、最も多いのが「Web アプリケーション攻撃」で全体の約29%、そして「人的ミス」が19%と続いている。

図1 情報漏えい事件の分類 出典 Verizon社 「2019 Data Breach Investigations Report」

また、2017 年に世界中の国々で猛威を振るったWannaCryに代表されるランサムウェアは、日本国内の被害は減少しているが、攻撃が無くなってきているわけではなく、引き続き警戒と対策が必要である。

外部からの直接の攻撃や、メールの添付ファイル開封、フィッシングサイトへの誘導など手口はたくさんあるが、そこで狙われるのがOSの脆弱性である。特にWindows OSはサーバ、クライアントを含めて利用者が非常に多いため標的になりやすい。

2. 個人情報を取り扱うシステムへのセキュリティ対策基準が厳格化してきている

2018年5月にEUの一般データ保護規制(GDPR, General Data Protection Regulation)が発効した。32条1項には、リスクに見合った技術的措置を実施することを義務付けており、その具体的な内容として、OS、アプリケーションのセキュリティパッチ適用を明確に定めている。違反が発覚し悪質であると認められた場合、多額の制裁金が課されることがある。

また、クレジットカード業界の世界的なセキュリティ基準PCI DSS(Payment Card Industry Data Security Standard) の最新要件v3.2では、重要なセキュリティパッチの確認と適用をリリース後1か月以内に実施という規定を設けている。この規定は、2020年3月末までに準拠が必要とされている。

このように、個人情報を取り扱うシステムには明確な要件として、脆弱性対策としてのパッチ適用が求められるようになってきている。

また、前述の中小企業を狙ったサイバー攻撃のように、脆弱性は単に一企業だけで対策できるものではなく、サプライチェーン全般で対策しなければならないことから、今後は個人情報にかかわる部分だけでなく、企業全体でシステムへのパッチ適用が求められるようになるだろう。

適切に対応していないと、社会的な責任の履行欠如という誹りをうけることになりかねない。

そこで、まずWindowsサーバへのパッチ適用 (アップデート)に取り組む必要が出てくる。

最近は、インターネットに接続しているサーバだけでなく、脆弱性対策を徹底するために、社内の閉域網にあるWindowsサーバへのUpdate適用も行っている企業も増えている。

3. Windows Updateを行うためのツールと考慮すべき点

Windows Updateを行うためには、まずMicrosoft社からリリースされたアップデート(KBパッチ)の内容を確認し、サービスパックなのかセキュリティ・アップデートなのか、それ以外なのかを確認する。そして、必要なものを選択したうえで、該当するOSのバージョンの検証機を使って稼働するアプリケーションへの影響度を事前確認する。

また、アップデートの適用時においても、稼働しているアプリケーションのログで正常動作を確認したり、アプリケーションを一旦停止させたりと事前の作業が必要になる。

一旦アップデートを導入した後も再起動をかけるのか、かけないのか運用における判断や、追加のアップデートが残っていないかなどの確認処理も必要になる。

そのうえ、これらの作業は日中ではなく、夜間や休日作業になることが多いため、運用管理者にとってはとても厄介な作業である。

また、ミス防止のため、2人が一組になってこの適用作業を実施している企業も多い。

このように、運用管理者は時間やリソースを費やし、痛みに耐えながらWindows Update適用に取り組んでいる。

Windows Updateを行う上で最も多く利用されているのはMicrosoft 社がWindows Serverの機能として無償で提供しているWSUS(Windows Server Update Services)だろう。

Microsoft 社からWSUSサーバへアップデートファイルを適宜ダウンロードし、対象となるサーバやクライアントへ必要なアップデートを配布・適用していくものである。事前に設定しておけば自動で実行できるため多くの企業が利用している。

しかし、WSUSでのWindows Updateはアップデート適用のスケジュール管理が難しく、また前後の処理をコントロールできないため、実際には人が介在しなくてはならない作業も多い。

このため、Windows Updateに関する前後の処理まで自動化したいというニーズは多い。

4. Windows Updateの前後の処理まで自動化する

運用自動化ツールのPOLESTAR Automationは、構成管理情報の収集、OSやハードウェア、脆弱性の点検、ジョブを使ってのスクリプトの投入やファイル配布、各種レポーティングができる、トータルなインフラ運用管理自動化ツールである。このPOLESTAR Automationには、Windows Update管理専用のモジュールがあり、Windows Updateを実施するための各種機能が備わっている。

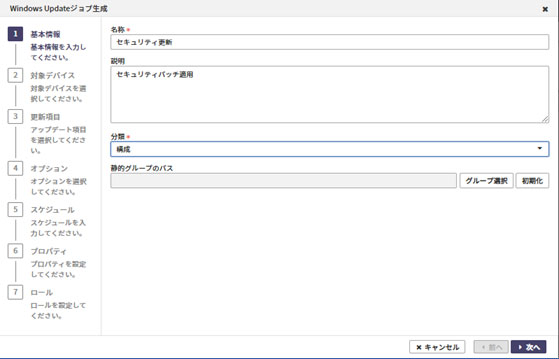

Windows Updateを設定するためのウィザードがあり、画面に表示される設定項目のほとんどをマウスで設定していけば簡単に設定が可能である。

※閉域網にあるサーバへのWindows Updateにはファイル配布ジョブモジュールを使用する。

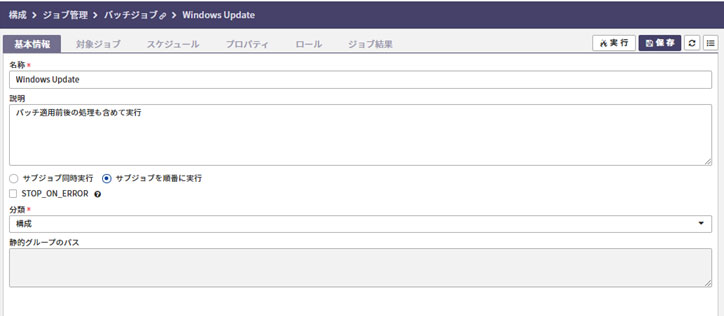

まず、Windows Updateジョブの設定画面を開くと、図2のようにジョブの名称や説明を入力する画面が表示される。

その後は、順番に表示されるウィザードに沿って設定していくだけで定期的なWindows Update適用作業を自動化できる。

図2 Windows Updateジョブ生成(基本情報入力画面)

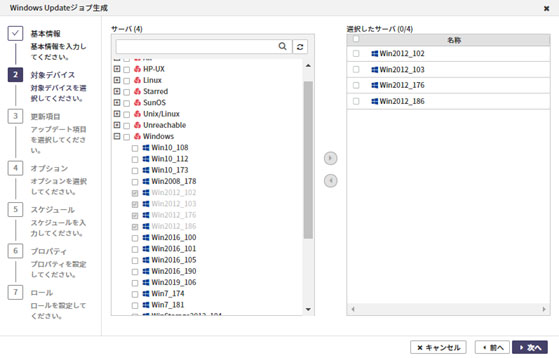

次に、図3に示すように、対象となるデバイス(サーバ)が表示されるので、Windows Updateを適用するサーバもしくはサーバグループを選ぶ。これはマウスだけで設定が可能である。

図3 Windows Updateジョブ生成(対象デバイス設定画面)

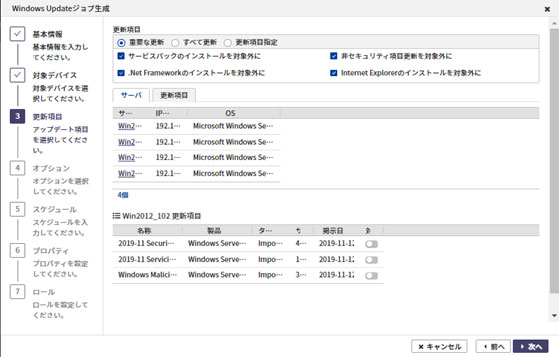

そして、図4に示すように、対象となるサーバに対してどのようなアップデートを適用するかを設定する。重要な更新、すべて更新など選べるほか、サービスパックや非セキュリティ項目を更新の対象外とすることも設定ができる。

この画面では、適用可能なアップデートが適用可能か、そしてサイズや再起動の有無までもが自動的に表示される。

図4 Windows Updateジョブ生成(更新項目設定画面)

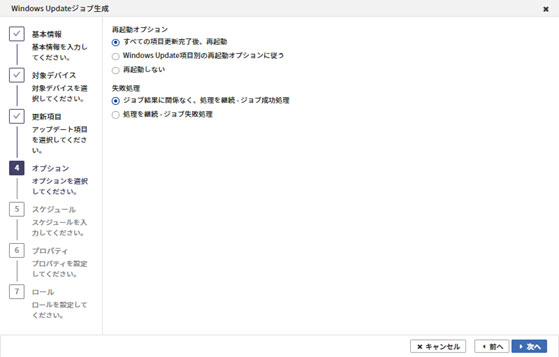

さらに、図5にあるようにオプションとして再起動をかけるかどうかの設定までマウスでの設定が可能である。

図5 Windows Updateジョブ生成(オプション項目設定画面)

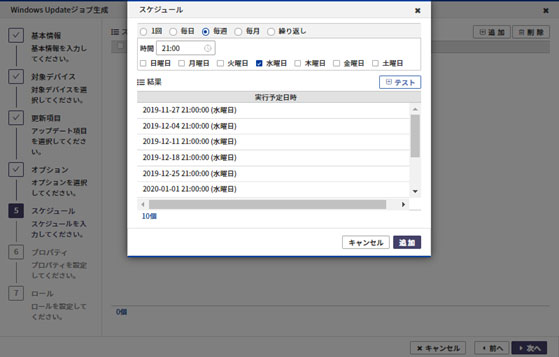

あとはWindows Updateをどのタイミングで実行するかスケジュールを設定する。

図6に示すように、特定の日時だけでなく、定期的に実施する場合は毎週、毎月、隔月、四半期ごとなどで曜日、時間設定も可能である。

図6 Windows Updateジョブ生成(スケジュール画面)

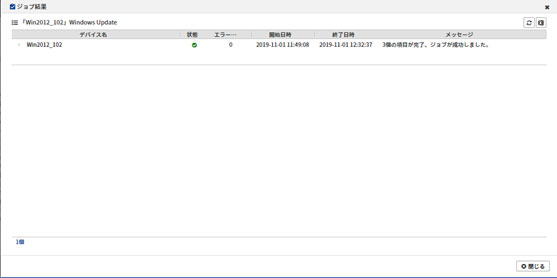

Windows Updateの実行結果は、ジョブ結果として図7に示すように画面に出力される。

ジョブ結果は、報告書テンプレートにジョブIDを登録しておけば、設定したタイミングでレポートをメールで送信する。

図7 Windows Updateジョブ実行結果画面

以上はWindows Updateだけを実施する場合の説明であったが、Windows Updateの前後で作業を行う場合、バッチジョブとして複数のジョブを組み合わせて実行する設定ができる。

バッチジョブは複数のジョブを同時に実行したり、順番に実行できるものでエラーが起こった場合、そこで停止する。

図8にバッチ上部の基本情報を登録する画面を示す。

図8 バッチジョブ生成(基本情報入力画面)

次に、図9に示すように、どの登録済みジョブを実行するかを順番に選択し、設定する。あとは、スケジュールを設定するだけである

図9 バッチジョブ生成(実行対象ジョブ設定画面)

このようにして、Windows Updateと前後の処理を自動化することができる。

5. 汎用のパッチ適用ツールで属人化を防ぐ

多くの企業ではWindowsサーバを利用されているが、LinuxやUNIXサーバを利用している企業も多い。更に、アプリケーションへのパッチ適用や、ネットワーク機器のファームウェア更新も含めてすべてを一元化したいという要望も増えている。

POLESTAR Automationであれば、macOSを除くすべてのOSへのパッチ適用、アプリケーションやミドルウェアへのパッチ適用。そして、ほとんどのネットワーク機器のファームウェアの更新をすべて実行可能である。

POLESTAR Automationでは、ファイル配布ジョブ機能とネットワークスクリプトジョブ機能がある。ファイル配布ジョブは、Linuxや閉域網にあるWindowsサーバ、アプリケーション、ミドルウェアへのパッチを適用するために利用でき、ネットワークスクリプトジョブではTFTPサーバを利用してのファームウェアアップデートが可能になる。

これらのジョブ作成機能には、前述のようにわかり易いウィザード画面があるため、ほとんどマウスだけで設定が可能である。また、ネットワーク機器に実際にパッチを適用するためのジョブやJavaのアップデートなど、ライブラリとしてサンプルジョブが既に数百種類用意されているため、そこからの選択も可能である。

このように、POLESTAR Automationでパッチ適用作業の業務の前後を含めて自動化することで、作業の標準化と可視化もでき、属人化を防ぐことができる。

既に、POLESTAR Automationは大手通信キャリアなどで利用実績があり、特にWindows Updateの自動化が大きな効果を上げている。

Windows Updateにとどまらず、幅広いOSやネットワーク機器を含めたパッチ適用の選択肢としてPOLESTAR Automationは有力な選択肢の1つとなるだろう。

以上

<おすすめコンテンツ>

導入事例:大手通信キャリア様「POLESTAR Automation」1,200ノード導入(PDF)