カード会員情報のセキュリティ管理基準

PCI DSSに準拠するための煩雑な手順を自動化

~「セキュリティパッチをリリースから1か月以内に適用」や「90日毎にパスワード変更」などの定期・定型作業を自動化する~

1. PCI DSS3.2.1への対応は2020年3月末までの対応が必要

ネットワーク経由の決済が普及するにともない、カード情報の漏えいやクレジットカードの不正利用などの犯罪も増加、被害が深刻になっている。

PCI DSSは、国際的なカードブランド5社が共同で作成したクレジットカード業界のセキュリティ基準で、カード会員データの保護を安全に行うための基本的な方針が記載されている。

PCI DSSでは、カード会社はもちろん、カード情報を「保存、処理、伝送」する事業者であるカード加盟店や銀行、決済代行サービス企業などが、年間のカード取引量に応じたレベルに従ってPCI DSSに準拠する必要がある。経産省および日本クレジット協会はクレジットカード会社に対して2018年3月までに準拠するよう指導を行うとともに、全加盟店には2020年3月末までの対応完了を指導している。

達成できない場合、罰則が明確に定められているわけではないが、カード会社が、PCI DSS準拠達成の有無によって、契約内容を見直す動きが出る可能性はある。

PCI DSSの対象は、カード会員データを取り扱う店舗のストアコンピュータやPOSシステム、ECシステムやECシステムのサーバーが構築されているホスティングサービス、クラウドも含まれる。

PCI DSSの最新バージョン3.2.1では、重要なセキュリティパッチをリリースから1か月以内に適用することや、パスワードの変更を90日以内に行うことなど、以前のバージョンに比べ、その運用面で具体的な手順が記載されている。今後はセキュリティ基準がさらに厳しくなり、今以上の基準や手順が求められることは想像に難くない。

2. PCI DSSではセキュリティを担保するために必要となる手順や作業

PCI DSSには6つの目的と12の要件が明記されており、その中で定期的・定型的に実施しなければならない要件が具体的に示されている。

表1に6つの目的と12の要件、そしてJCDSC(日本カード情報セキュリティ協議会)が示している簡易診断表の質問(一部、システムの運用に関連あるものを抽出)を表1に示す。

表1 PCI DSS 3.2.1で求められる6つの目的と12の要件、簡易診断表の質問

| 目 的 | 要 件 | JCDSC PCIDSS簡易診断表からの主な質問 |

|---|---|---|

| 1.安全なネットワークとシステムの構築と維持 | 1.カード会員データを保護するために、ファイアウォールをインストールして維持する | |

| 2.システムパスワードおよびその他のセキュリティパラメータにベンダー提供のデフォルト値を使用しない | デフォルトパスワードの変更 ネットワークに接続するすべてのシステムは、導入時の初期パスワードが変更されていることを、確認できますか? 本社部門だけでなく、ネットワークに接続される事業所や店舗に設置されている、すべての機器が対象です。(2.1) |

|

| 2.カード会員データの保護 | 3.保存されるカード会員データを保護する | |

| 4.オープンな公共ネットワーク経由でカード会員データを伝送する場合、暗号化する | カード会員データを伝送する場合、暗号化する 暗号化の証明書は、SSLやTLSを採用し、かつ初期のTLSを使っている場合はTLS1.2以上や他の安全な手段へ切り替えを検討していますか?(4.1.g・h) |

|

| 3.脆弱性管理プログラムの整備 | 5.マルウェアにしてすべてのシステムを保護し、ウィルス対策ソフトウェアを定期的に更新する | ネットワークに接続するすべてのPC、サーバー、POSレジ端末に、ウィルス対策ソフトが導入されていますか?(5.1) すべてのウィルス対策ソフトウェアが、最新の定義に更新され、ウィルススキャンが実施されていることを、監視できていますか?(5.2.c) |

| 6.安全性の高いシステムとアプリケーションを開発し、保守する | すべてのシステムコンポーネントとソフトウェアに、ベンダー提供のセキュリティパッチがインストールされ、重要なセキュリティパッチは、リリース後 1 カ月以内にインストールされていますか?(6.1) | |

| 4.強力なアクセス制御手法の導入 | 7.カード会員データへのアクセスを、業務上必要な範囲内に制限する | アクセス制御システムは、「すべて拒否」がデフォルト設定になっていることを、確認できますか?(7.2.3) |

| 8.システムコンポーネントへのアクセスを識別・認証する | なりすましでのアクセスを防止するため、無効のログオンが6回以上繰り返された場合に、自動的に接続不能にし、30分以上はロックアウトを継続する仕組みになっていますか?(8.1.6他) | |

| システムへアクセスするユーザーのパスワードは、数字と英文字の両方を含む7文字以上とする仕組みになっていますか?(8.2.3) | ||

| 9.カード会員データへの物理アクセスを制限する | ||

| 5.ネットワークの定期的な監視およびテスト | 10.ネットワークリソースおよびカード会員データへのすべてのアクセスを追跡および監視する | アクセスログに表示される時刻情報は、国際原子時(原子時計で国際的に管理される時刻)または UTC(国際標準時) に基づく時刻同期技術を使用した、正確な時刻の外部ソースから、中央タイムサーバーが受信する仕組みになっていますか?(10.4) 監査証跡の履歴を少なくとも 1 年間保持し、オンライン、アーカイブ(オフラインでなく迅速に復元できる保存データ)などにより、少なくとも 過去3 カ月分はすぐに分析でき、バックアップからの復元も可能な仕組みになっていますか?(10.7) |

| 11.セキュリティシステムおよびプロセスを定期的にテストする | ファイル整合性監視ツールなどを装備して、重要なシステムファイルの比較を少なくとも週に一度実施し、不正な変更を監視する仕組みになっていますか?(11.5) | |

| 6.情報セキュリティ・ポリシーの整備 | 12.すべての担当者の情報セキュリティに対応するポリシーを整備する |

表1の簡易診断表の質問例をまとめると、PCI DSSに準拠するためには次のような作業パターンが必要なことがわかる。

- 適用状況の単発的な確認(デフォルトパスワードからの変更など)

- 定期的な確認(TLSのバージョン、最新ウィルス対策ソフトウェアと最新の定義、パスワードの複雑性、アクセス制御状況、時刻同期状況など)

- 差分の確認(重要なシステムファイルの差分比較など)

- 周期的な変更(パスワードの変更など)

- 定められた期間内の適用(セキュリティパッチの適用など)

どれも定型的な作業である。

3. PCI DSSを反映した業務プロセスは今まで以上に作業が増える

JCDSCが示したパスワード管理について、実施しなければならない設定や作業は次のようになっている。

- パスワードは数字と英字の両方を含めて、少なくとも7文字にする。(8.2.3)

- パスワード/パスフレーズは少なくとも90日ごとに変更する。(8.2.4.a)

- 直近4回使用されたパスワードは、新しいパスワードとして使用できないようにする。(8.2.5.a)

- ユーザーIDのロックアウトにより、連続したアクセス試行を6回以内に制限する。(8.1.6)

- ロックアウト時間は最低30分間、または管理者が許可するまでとする。(8.1.7)

- セッションのアイドル時間が15分を超えた場合、パスワードの入力を再び要求する。(8.1.8)

- ユーザーが、デフォルト(配布時の)パスワードから変更していることを確認する。(8.2.6)

これらの内容を初期設定するだけなら1回で済むが、定期的にその設定状況を確認するとなると手間がかかる。パスワードだけでなく、パッチの適用や脆弱性対策の設定状況など確認しなければならない作業は山とある。そして対象となるサーバーが増えれば増えるほど負担は大きい。定期的に発生する定型作業をいかに効率化、軽減するかが喫緊の課題となる。

4. POLESTAR Automationは定期的・定型的な作業を代行する

PCI DSSで求められる煩雑な作業を継続的に実施するためには、自動化が適している。例えば、POLESTAR Automationでは、表2に示すような機能を持ち、日々の運用管理作業において定型化された作業を自動化することができる。

表2 PCI DSS 3.2.1で求められる6つの目的と12の要件、簡易診断表の質問

| 区分 | 説明 |

|---|---|

| 構成管理 | サーバー、NW機器のインベントリ情報を自動的に収集、変更履歴を管理 |

| システムの構成、OSバージョン、パッチ、ファイルシステム、各種設定等収集 | |

| 点検管理 | 標準ポリシーにしたがって事前に定義した点検事項に対する遵守状況を定期的に点検 |

| ・システム点検:サーバーOS毎の構成点検、日常点検、OSパッチ点検、HW点検など | |

| ・ 脆弱性点検:サーバーOS毎のセキュリティ・ポリシー違反状況点検 | |

| 監査(Audit) | システムの主要構成項目、ファイルに対するスナップショットを作成 |

| 変更管理 | 標準サーバー構成やスナップショットとの比較および変更履歴を管理 |

| 即時コマンド実行 | コマンドやスクリプトを複数のサーバーに対して一括実行し、結果を確認 |

| ファイル配布 | ファイルまたはスクリプトを配布(進行ステータス、配布結果および履歴管理、複数サーバーへの同時配布、スケジューリング) |

| 繰り返し使用されるファイルはライブラリ管理 | |

| Windows | Windowsの重要アップデートおよびパッチインストール適用状況を点検 |

| アップデート | Windowsアップデートおよびパッチのインストール |

| ダッシュボード | 点検結果、作業結果が一目でわかるダッシュボード |

| 報告書 | 点検結果、作業結果に対する定期的な報告書の作成 |

構成管理機能はOSやアプリケーション、さまざまな設定情報を決められたタイミングで収集し蓄積する(例えば毎朝1回)。点検管理機能は、収集した構成管理情報をもとに点検ポリシーに照らし合わせ順守か違反かを判断する。監査変更管理機能は標準サーバーやスナップショットとの差分を検出する。このように、POLESTAR Automationでは、PCI DSSで確認しなければならない要件に関して情報を収集し、その結果を点検結果として表示することで簡単に確認を行うことができる。

5. POLESTAR AutomationによるPCI DSS対応作業の実現イメージPOLESTAR AutomationによるPCI DSS対応作業の実現イメージ

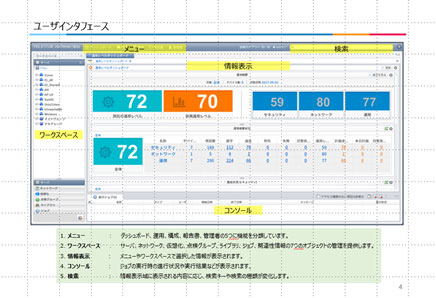

例えば確認作業なら、点検ポリシーとして判断基準を作成しておけば、収集してきた構成情報やスクリプトジョブで得られた情報をもとに、その結果を点検ジョブで順守か違反かを判断し、報告書に整理するところまで可能だ。その結果はダッシュボードに表示され、一目で順守、違反の状況を把握できる(ダッシュボードの表示はカスタマイズ可能)

図1 ダッシュボードでの点検結果表示画面

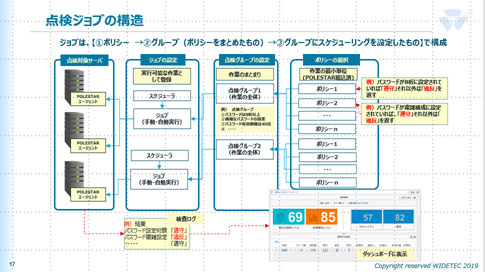

点検ジョブは図2に示すように、点検したい複数の点検ポリシーをグループ化しておき、決められた時間に点検を実施する。点検ポリシーには既存のシステム点検や脆弱性点検のポリシーを利用できるし、必要なものは追加が可能である。

図2 点検ジョブの設定

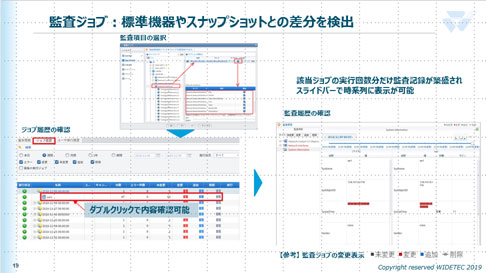

差分の検出には、図3に示す監査ジョブを利用して標準サーバーやスナップショットとの差分を時系列でビジュアルに表示ができる。差分を検出したい設定やファイルフォルダなどにセットしておけば、定期的に差分の有無を表示し、必要な時に差分を確認できる。

図3 監査ジョブ

このほか、WindowsアップデートはWSUSを利用しなくとも専用のWindowsアップデートジョブでパッチ適用のきめ細かなコントロールを行うことができるし、スクリプトジョブを利用すれば、パスワード関連の設定を一括して変更することも可能である。パスワード自体の一斉変更も行える。

6. 今後一層詳細かつ複雑になると予想されるPCI DSS準拠手順には自動化が不可欠

これまでご説明したように、次第に増加する脆弱性対策やセキュリティ強化のための手順や要件にタイムリーに対処するためには、自動化ツールの導入が不可欠である。

POLESTAR Automationは、スマートオブジェクトとドラックアンドドロップで新規作業を手軽に生成し、実行することができ、基本的な作業はマウスだけで実現できるため、利用するためのハードルが低い。

また、運用業務を分析した結果、効率的かつ効果的と判断されたベストプラクティスのた標準点検ジョブテンプレート200種類以上を利用可能であるため、利用までの準備期間を短縮できる(OS毎の点検パックあり)。

そして、サブスクリプションでは20ノードから購入可能であるため、小さく始めることも可能である。

PCI DSSの準拠を実現するための自動化ソリューションとして、POLESTAR Automationは、即戦力となりうるツールである。

以上