失敗しない、運用自動化予算の獲得

1.運用自動化導入は茨の道

これまで、運用担当者が社内で提案する運用自動化の目論見が、脆くも崩れ去る場面を見ることが多々ありました。

その理由は、主に管理者が現場の業務や負荷を十分に把握しきれておらず、自動化の必要性を認識していなかったことが一因と考えられます。

現場の運用担当者は、日々の運用作業とユーザーニーズの対応に追われてバタバタ状態なのに加え、突然の障害対応などで業務が逼迫するため、自動化ツール導入により少しでも負荷を減らしたい、多くの要望に応えたいと考えています。しかし、担当者の日々の作業がブラックボックス化しがちのため、管理者としては費用対効果の視点から、現状維持を強いざるを得ないというパターンでした。

一方、管理者が展示会などで運用自動化ツールを見て、これはイケルと思い、運用担当者に導入検討を促すものの、現場は現場なりに自前で作成したツールや手持ちのShellスクリプトに固執し、現状維持を望むという反対のパターンもあることにはありました。

両者が手を組んで自動化に突き進むという構図は、これまでは少なかったのです。

運用自動化は、強力なリーダーシップを持つ管理者が運用担当者の業務を正しく理解し、協調して進めていかないと、ストップしてしまう可能性が高かったのです。

2.予算化するには

しかし、そのような状況は、あるマジックワードで変わりつつあります。

それは『DX:デジタル・トランスフォーメーション』と『サイバーセキュリティ対策の強化』です。

DXは多くの企業で、年次計画や中期経営計画のテーマとして取り上げられています。

このため、このテーマは予算として通りやすいものです。単に事務作業や製造工程にとどまらずシステム運用にも当てはまります。

『2025年には、IT投資の90%が運用維持コストになってしまいかねない』、という経産省のレポート(※1)での警鐘にあるように、システム運用においてコスト削減や運用方法の改善が強く求められてもいます。

システム運用には「繰り返し」「手間がかかる」作業が多いため、DXの格好のテーマになり得るのです。是非この機会を活用すべきです。

DXを最大限活用し、来年度の予算に組み込むのは、まさに「今」がチャンスです。

また、内閣サイバーセキュリティセンター(NISC)では、サプライチェーン・リスク等の新たな脅威を先取りした対応を推進し、組織の壁を越えたサプライチェーン全体でセキュリティを向上するための取り組みを進めています。

NISCは、経営層、CISO、戦略マネジメント層、システム担当等、組織全体での取り組みとなるよう、組織統治の一部としてサイバーセキュリティを組み入れるよう啓蒙していますが、日本では海外に比べ経営トップの関与は進んでいません。

しかし、今後は海外に倣って、経営トップを巻き込んだ動きが拡がることになるでしょう。日本だけ対策が遅れていると、世界から村八分にされかねません。

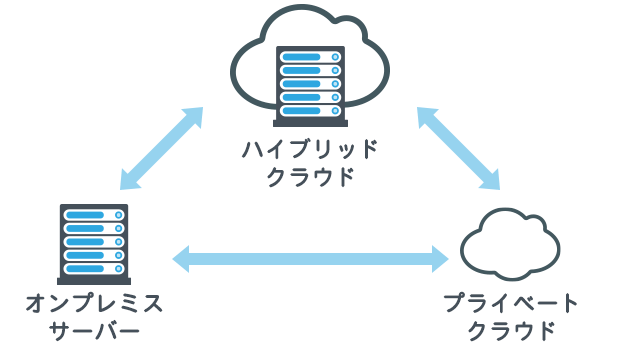

このため、経営トップからの指示でサーバーのセキュリティ対策強化が下達され、構成情報の日次収集、定期的なバックアップやログの収集、パッチのタイムリーな適用等、現場の作業は増えることにつながるでしょう。

NISCでは2023年の7月4日に『重要インフラのサイバーセキュリティ部門におけるリスクマネジメント等手引書』をリリースし、具体的な運用管理の内容を提示しています。

(※1)「DXレポート ~ITシステム「2025年の崖」克服とDXの本格的な展開~」より。DXの実現には、既存システムの問題を解決するために業務自体の見直しが求められるが、これが実現できない場合には、2025年以降、最大12兆円/年(現在の約3倍)の経済損失が生じる可能性を示唆している

3.稟議を上げる

具体的に稟議を上げるためにはどのような点を訴求すべきなのでしょうか。

運用自動化の企画からはじめ、実際に導入、運用を行っている先進ユーザーのアドバイスをまとめると、次の3点が参考になります。

- ポイント1:運用自動化は単なる効率化ではなく、システム運用業務のDXと捉え、組織や体制、ビジネスモデルの変革、サービスの向上を目的とする。

- ポイント2:自動化することが目的ではなく、導入後、自動化による改善を継続的に進めていくことで効率化のみならず、標準化、ひいてはサービスの向上に繋げることを挙げる。このため、運用自動化ツールは、多くの人が利用でき、使いやすいものを選択することが必要で、継続的な改善と知恵を出し合えるようなプラットフォームであるべき。

- ポイント3:運用自動化でのコスト削減効果は、現状との比較だけでなく、本来あるべき姿(脆弱性対策や最新構成情報の収集など本来やらなければならないこと)を含めて比較する。

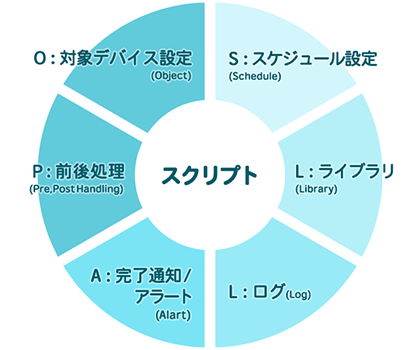

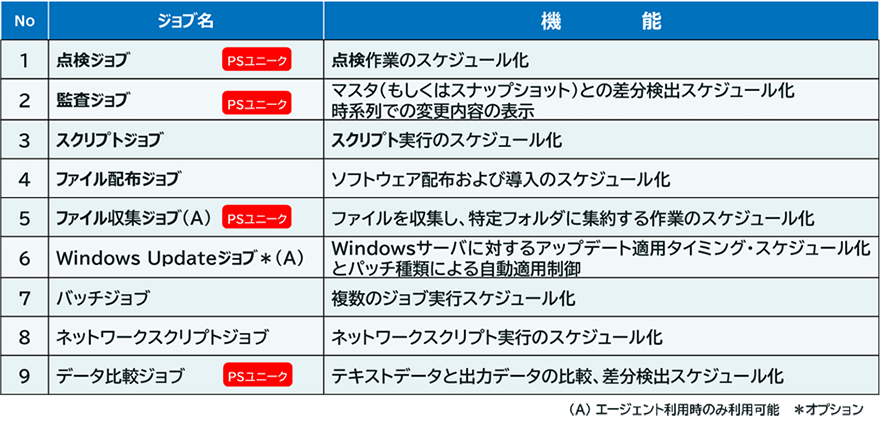

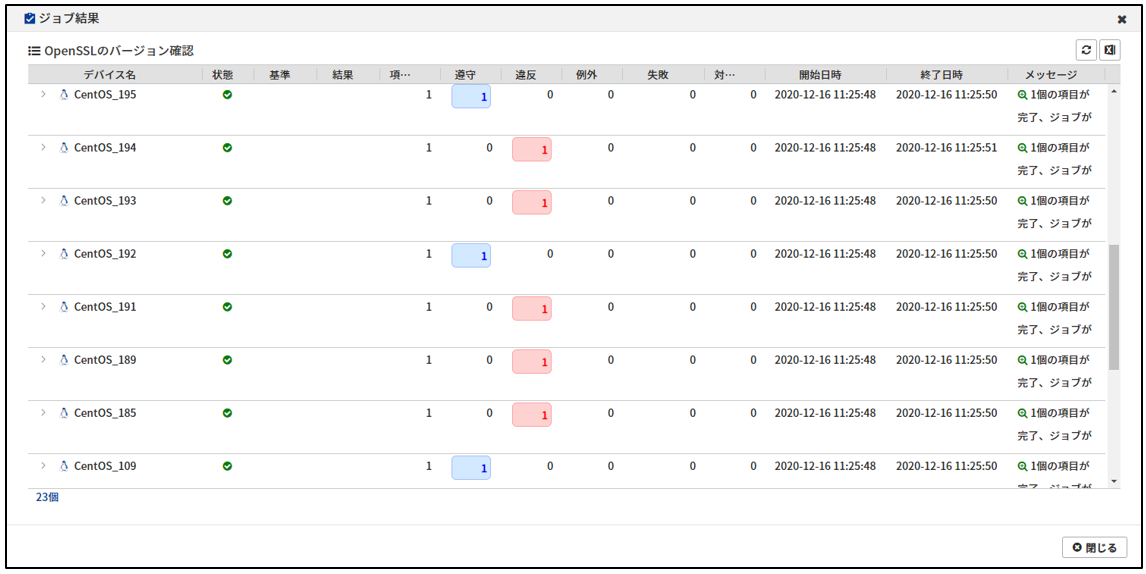

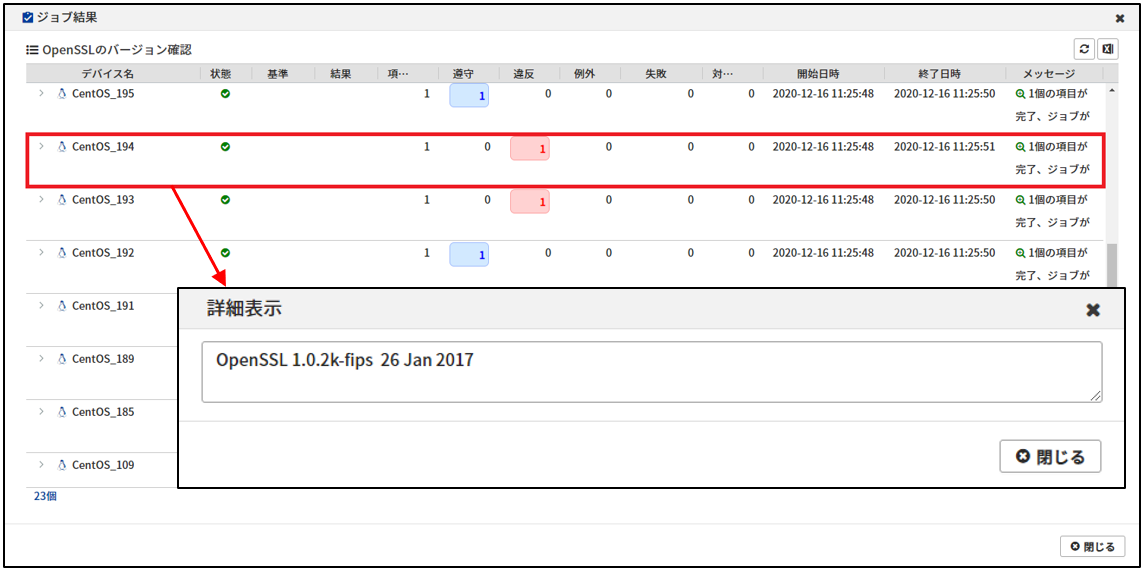

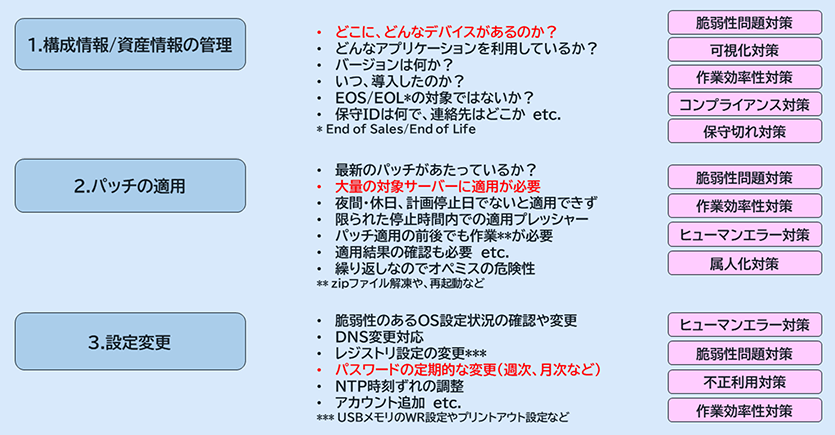

運用担当者が日々「繰り返し」「手間がかかる」作業だと感じているが、非常に重要な3つの作業について、具体的な作業内容とねらいを図1にまとめてみました。

構成情報の管理では、最新の情報を毎日「繰り返し」収集することで可視化し、脆弱性問題の対策やコンプライアンス対策、保守切れ対策などに利用可能です。

スクリプトジョブの作成では、パッチの適用や設定の変更など、「手間がかかる」作業を自動化することが可能になり、オペレーションミスの撲滅や作業効率の向上が実現できます。

弊社の運用自動化ツールPOLESTAR Automationでは、これらの作業を簡単に実現できるしくみが用意されています。

4.属人化しない運用自動化プラットフォーム

運用自動化ツールの導入に当たってハードルが高いのは、自動化のためのスクリプトジョブの開発です。

スクリプトを書くためのPower ShellやVB Script, Pythonなどの言語を習得しなくてはならないということが重荷になっていました。

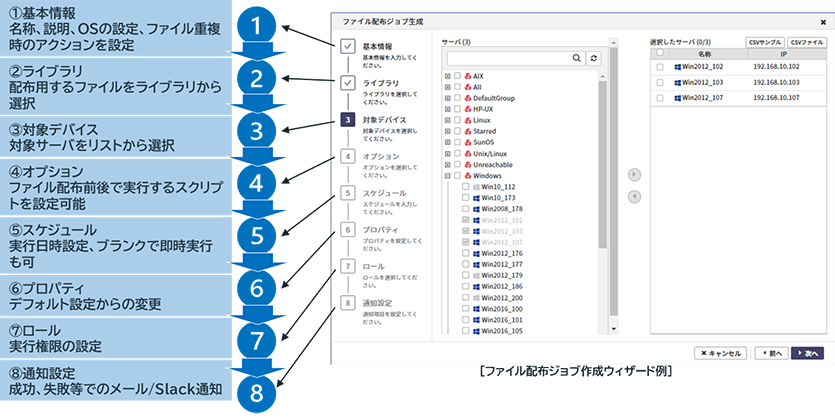

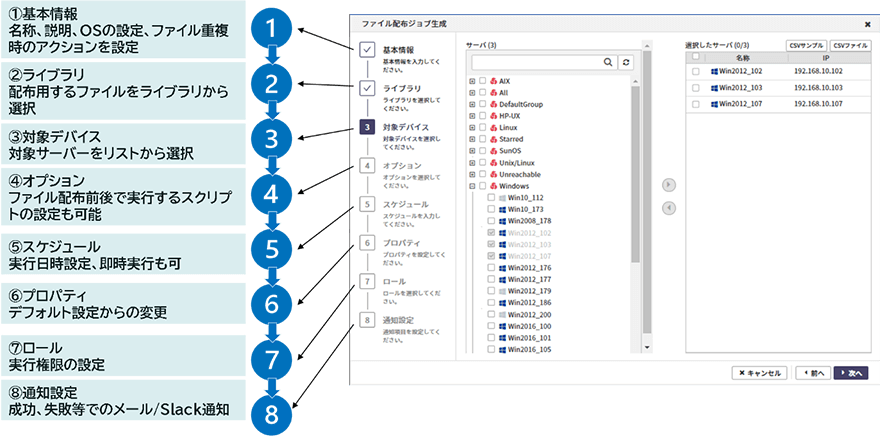

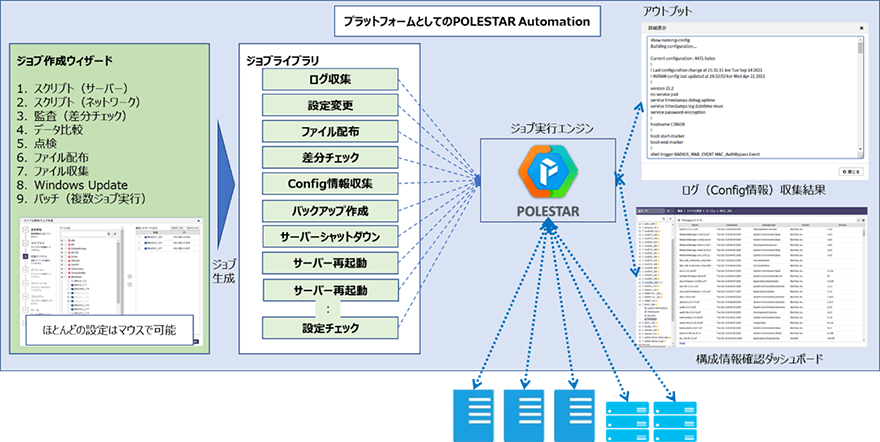

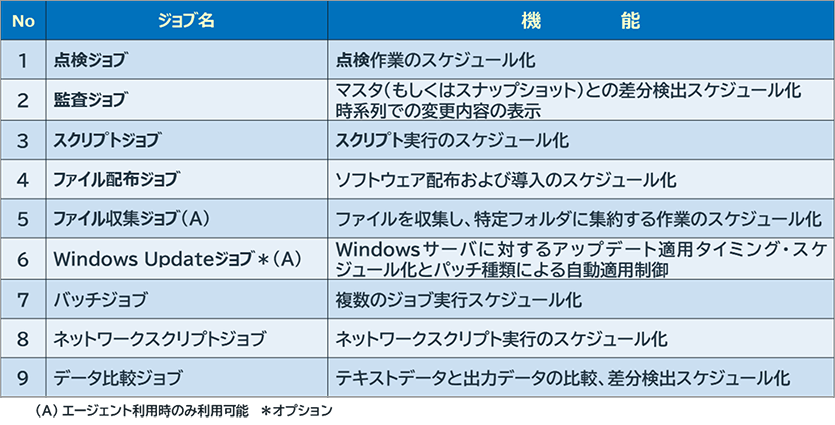

図2は、運用自動化ツールPOLESTAR Automationにおける、ジョブ作成を簡単に行うためのウィザード(フレームワーク)です。目的別に9種類のウィザードがあり、対話式の画面でマウスを使いながら、ジョブを短時間で作成できます。もちろん、コアとなるスクリプトは書かなければなりませんが、対象サーバーや実施スケジュール、メール通知など、大部分の設定はマウスだけで済みます。

ファイル配布ジョブの場合はマウスだけでの設定が可能で、1分もかからずにジョブが作成できるという簡単さです。

1,100種類以上のサンプルジョブが無償で提供されているため、すぐに自動化を開始できますし、その内容を参考にすれば、担当者自身でも簡単なジョブであれば短期間で作成ができるようになります。

このように、多くの人がプラットフォームとしての運用自動化ツールが使え、関われるようになることで、運用作業の改革や改善に取り組むことができるようになるのです。

5.小さく始めて大きく育てる

今回ご紹介しているPOLESTAR Automationは、商用の運用自動化ツールです。

商用というと、無償のOSSツールと比べて高価というイメージを持たれるかもしれません。

しかし、企業で利用する場合はソフトウェア・サポートを購入することが多く、全くの無償のまま利用することは少ないようです。

POLESTAR Automationは、買い取りでのライセンス販売と年間利用料金のサブスクリプション販売があります。(参考価格)

サブスクリプションの場合は最低10ノード(*1)からで10ノード単位での購入が可能です。また、サブスクリプションにはソフトウェア・サポートとバージョンアップの権利がついています。

価格は、サーバー1ノード \12,000/年(*2)(税別)で、10ノードでは\120,000/年(*3)(税別)になります。

まずは、20ノード、30ノードからご利用いただき、POLESTAR Automationで運用DXを始めてみませんか?

段階的に自動化を進めることで、「自動化のお作法」に慣れ、「自動化のカン」を養うのが、成功の秘訣であると、先進ユーザーもアドバイスしています。

また、弊社では運用DXを早期に実現するための「ITインフラ運用DXまるっと構築支援サービス」もご用意しておりますので、是非ご利用ください。

*1 サーバーの場合、管理対象となるOSの数量

*2 オプションは含みません

*3 初年度は2年分のご契約をお願いしています。3年目からは単年の契約が可能です。