OpenSSLに重大な脆弱性発覚。

POLESTAR Automationなら、一瞬でチェック完了!

先日、米国のコンピュータ緊急事態対策チーム(US-CERT)が、オープンソースのSSL/TSLライブラリ「OpenSSL」に新たな脆弱性を発見したことを報告した。共通脆弱性評価システムCVSSにおける深刻度は「重大」で、この脆弱性を突かれると、サービス妨害攻撃(DoS)につながる可能性がある。

影響するバージョンは、OpenSSL 1.1.1から1.1.1hまでと、1.0.2から1.0.2wまでの全てである。

脆弱性に対処したバージョンであるOpenSSL 1.1.1iと1.0.2xは既に公開されているが、現在サポートされているバージョンはOpenSSL 1.1.1系のため、OpenSSL 1.1.1hまではもちろん、1.0.2系のユーザーにもOpenSSL 1.1.1iへのアップグレードが推奨されている。

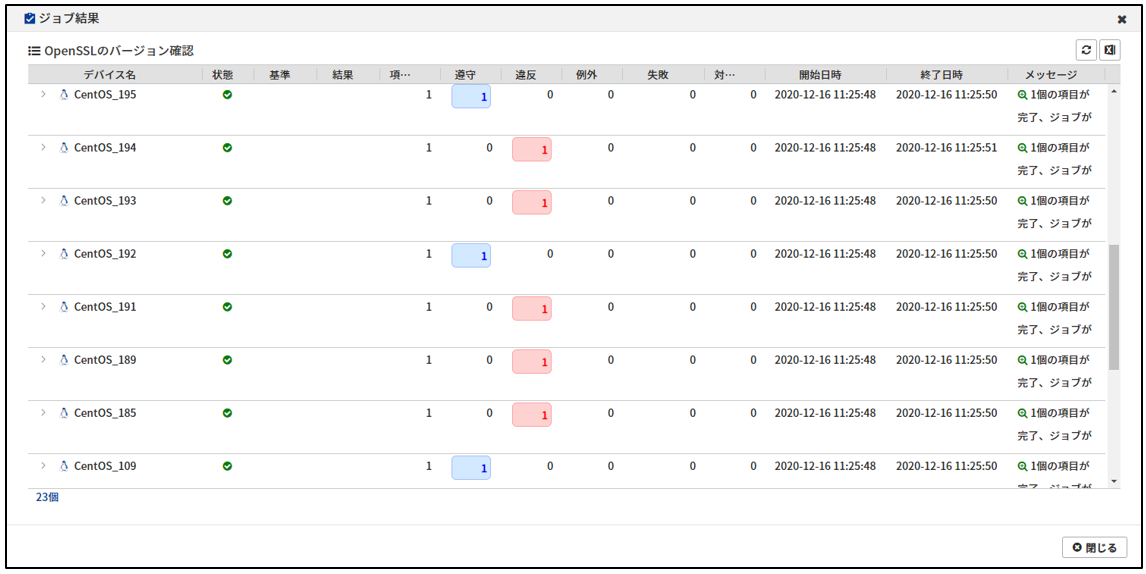

運用自動化ツールPOLESTAR Automationには点検ジョブ機能があり、あらかじめ設定された点検ポリシーに基づいてチェックを実施し、結果を「遵守」か「違反」でGUIのダッシュボードや報告書に出力できる。

この機能により、運用中のサーバに点検を掛けることで、脆弱性のあるOpenSSLを利用しているサーバを簡単かつ瞬時に識別・特定できる。

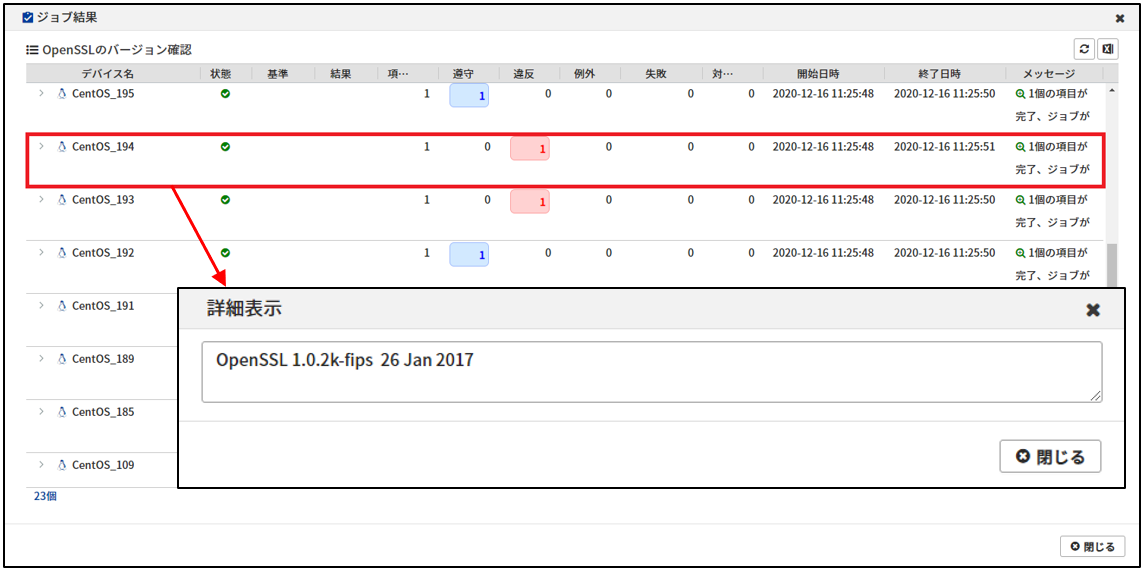

図1~3に、OpenSSLバージョン確認点検ジョブの結果を示す。

図2 OpenSSLバージョン確認ジョブ詳細表示 (OpenSSLバージョンが1.1.1iの場合に遵守)

図3 OpenSSLバージョン確認ジョブ詳細表示 (OpenSSLバージョンが1.1.1i以外の場合に違反)

POLESTAR Automationでは、オプションとしてレディメイドの点検ポリシーを全部で200種類以上作成しており、OSや対象機器に応じて利用可能である。

OSはWindows、Linux、SunOS、HP-UX、AIX用の5種類、対象はOS、ハードウェア、脆弱性点検用となっている。

レディメイドの点検テンプレートを利用すれば、導入した当日から点検が可能になる。

今回ご紹介したOpenSSLバージョン確認のための点検ポリシーは、お客様の検証用に作成したもので、現在は無償で提供している。

POLESTAR Automationならではのユニークな点検ジョブは、最も優れた点検の手順・内容(ベストプラクティス)を点検ポリシーとして登録し、実行できる機能である。

POLESTAR Automationを運用自動化のプロセスに組み込むことで、属人性を排除しながら、業務の標準化も実現可能となる。

POLESTAR Automationの年間利用料金は、サーバ10ノードで12万円(税別)からで、小さく始めて大きく育てることが可能である。