重要インフラへの「サイバー防衛」義務化を、

運用自動化のきっかけに

2021年12月、日経新聞に、「重要インフラ、企業にサイバー防衛義務付け 22年度から」という記事が掲載されました。内閣サイバーセキュリティセンター(NISC)が、国家戦略に基づき進めているものです。

同記事では、「経営陣主導の体制整備・対処計画求める」ということで、2021年度中に改定される重要インフラ行動計画に明記され、22年度から適用されるということです。

対象となるのは、国民生活及び社会経済活動を支える重要インフラ事業者とされる、情報通信、金融、航空、空港、鉄道、電力、ガス、政府・行政サービス、医療、水道、物流、化学、クレジット、石油の14分野です。

これまでの行動計画(第4次まで)では、政府の指針というだけで法的根拠がなかったということですが、今回の改定ではサイバーセキュリティ基本法に基づく措置と位置づけ、実効性を高めることを狙っています。

同記事には、「所管省庁やNISCが定期点検し、対策が不十分であれば改善を迫るという。会社法に基づき内部監査を求めることも念頭に置く。」という記載もありました。

情シスなど専任部門だけに任せるのでなく、トップを含む経営陣を巻き込んでの全組織的なサイバー攻撃への備えが求められますので、重要インフラ事業者としては、これまで以上の対策を求められるでしょう。

1.サイバー防衛義務の強化に向けた取り組みの必要性

今回の強化では、トップや経営陣が関与していることを示せる必要があることや、所管省庁やNISCの定期点検の可能性があることを考えると、情シス部門への影響は少なくないものと予想されます。

当初から当局による厳しいチェックが行われることはないでしょうが、前もって方針を明確にするとともに、今年度、次年度での対応計画の策定を急ぐ必要があるでしょう。

トップや経営陣からの状況確認にすばやく応えられるよう、情シス部門では少なくとも次のような要件は最低限考慮する必要があるでしょう。

- どこに何があって、それがどうなっているのかをすばやく把握できる

- 対象となる機器やソフトウェアへの設定変更やパッチの適用がタイムリーにできる

- すべての作業において、監査に耐えられるよう、ログを残すことができる

2.サイバー防衛義務の強化を図るために考慮すべきこと

それでは、要件を満足するために考慮しなければならないことを具体的に考えてみたいと思います。

脆弱性情報がIPA(情報処理推進機構)などから発表された場合、組織内のどこに該当する機器やソフトウェアがあるかを特定できなければなりません。そして、ネットワークを切るなり、設定を変更するなりし、まず暫定的な対策を行います。このため、いつでもすぐに情報を引き出せるよう現状を可視化しておくことが必要です。

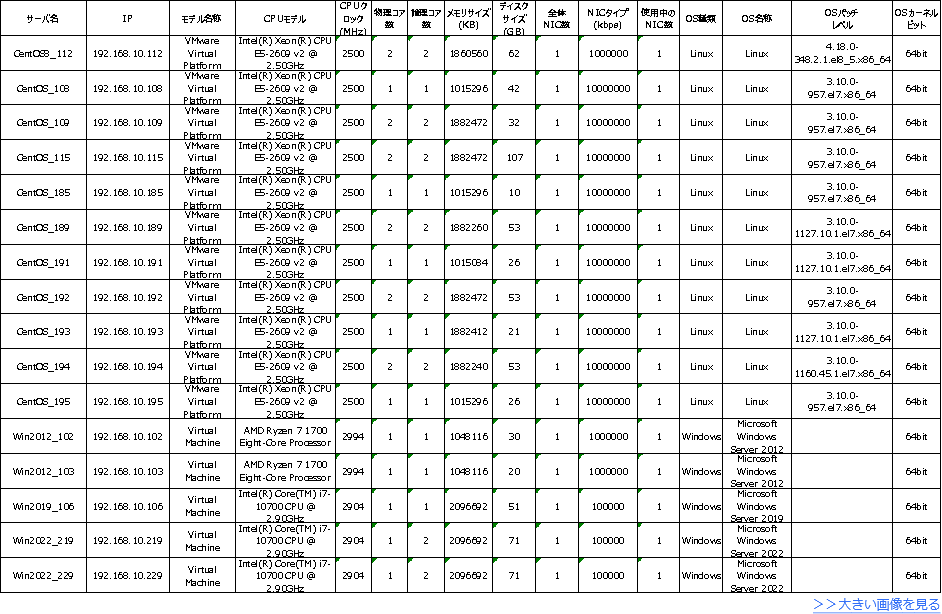

保有するPC、サーバー、ネットワーク機器、アプリケーションなどの情報を定期的に収集し、表1に示すようにOSやバージョン、パッチの適用状況などをデータベース化しておきます。

このような情報は日々変更があるものなので、できれば毎日アップデートすることが望ましいでしょう。

パスワードの定期変更、脆弱性対策パッチの適用なども、タイムリーに行う必要があります。

参考になるのは、「PCIDSS」と呼ばれる、国際カードブランドが策定し、カード会員情報の保護を目的としたカード情報セキュリティの国際統一基準です。PCIDSSでは、重要なセキュリティパッチをリリース後1カ月以内にインストールすることやパスワードの複雑性の条件など、実行すべきことが明確に定義されています。

このような厳しい条件が直ちに盛り込まれることはないとは思いますが、重要インフラという特性上、今後の対応の必要性を見越した検討が必要でしょう。

レポーティングや監査対策という観点では、収集した情報を取り纏めての定期報告を行うことや、監査のための証跡を残すことを考慮しなければなりません。

ISMS(情報セキュリティマネジメントシステム)では、過去のログを1年間保管することが求められています。

しかし、法律の関連規定を考慮すると、資産や構成情報の収集結果や各種点検結果、作業ログなどは、監査用の証跡として、過去5年程度は保存しておく必要があるでしょう。

3.対策を実現するための取り組み方法

構成情報の収集や設定の変更、パッチの適用などは、対象となる機器の台数が多い、夜間や休日の作業になりがちなど、煩雑な作業になりがちです。また、レポート作成やログの収集なども、手間がかかるものです。

このような作業は、人手で対応するのではなく、自動化で作業の効率化を考えるべきです。

そこで、政府が主導するサイバー防衛義務の強化を、社内における自動化推進のきっかけと捉えて、検討を開始されることをお薦めしたいと思います。

自動化にあたり、個々の作業においては安全性、効率性の面からベストプラクティス(最も優れた方法)を採用するとともに、誰が実行しても、同じ結果と品質を維持できるように作業内容や手順を標準化しておきます。

そして、できるだけすべての機器を1つの自動化環境でカバーできるようにすると、管理やコストの面で有利でしょう。

そして、既に迎えつつある技術者不足問題を踏まえると、自動化にあたっては属人的なものにならないようにすることです。特定の個人に依存するような自動化では、継続的で安定的な運用管理は見込めません。

「使いやすく」「わかりやすい」ユーザーインターフェース。できるだけコードを書かずにマウスだけで操作できる、操作性のよさ。そして、導入にあたって負担が少なくコストパフォーマンスがよいことは重要です。

4.運用自動化ツールを採用する

このような観点からお薦めしたいのは、構成管理が可能な運用自動化ツールの採用です。

POLESTAR Automationは、業務を分析し、運用管理者がよく利用する画面や操作を徹底的に調査してユーザーとともにユーザーインターフェースを開発しました。このため、操作画面のほとんどはGUIで表示され、マウスだけでジョブが作成できてしまうもの*もあります。 *ファイル配布ジョブとWindows Updateジョブ

「ゼロから運用自動化を始めるのは大変だ」と嘆かないでください。

POLESTAR Automationを利用すれば次のような作業も導入してすぐに実現できます。

- 対象機器**の構成情報を決められた時間に自動収集し、データベース化。ダッシュボードや報告書で確認

**対象はサーバー(Windows、Linux、UNIX)、ネットワーク機器全般が対象 - 200種類のレディメイド点検ポリシー***をセットすることで、システム、OS、脆弱性の点検を実施

***点検方法と内容のベストプラクティスを点検ポリシー化したもの(オプション) - パスワードの変更やパッチ適用などの自動化には、スクリプト実行やファイル配布、ファイル収集、差分チェックなどの自動化ジョブ作成ウィザードが用意されており、画面から簡単に作成可能

- 1,100種類を超える無償提供のサンプルジョブが用意されているので、本稼働までのリードタイムを短縮(図1)

- 点検、ジョブ実行結果、構成情報一覧表などの報告書テンプレートで、報告書を作成し、メールで配布

- 操作ログ、結果ログなど、すべての証跡を無期限で残すことが可能

重要インフラ事業者に該当し、サイバー防衛対策にこれから着手したい企業や、行政サービスの情シス担当者の方には、ぜひともご検討いただきたいツールです。

実際に、通信キャリア様や官公庁様で、相次いで採用されています。

ご検討にあたっては、各種セミナーや評価版(いずれも無償)をご用意していますので、ご活用ください。

POLESTAR Automation各機能を20分でご紹介するショートセミナーや、全体概要やお知りになりたいことに個別対応する個別セミナーで、詳しいご説明をしています。ぜひお気軽にご参加ください。

・ショートセミナーのご紹介と受講申込み:POLESTAR Automationテーマ別ショートセミナー

・個別セミナーのご紹介と受講申込み:ITインフラ運用自動化ソリューション「POLESTAR Automation」ご紹介セミナー

・評価版は製品版の機能の大半をライセンスキー登録から180日間にわたってご利用いただけます。:POLESTAR Automation評価版ダウンロード