製品情報 >

ジョブについて >

点検ジョブ

点検ジョブ

こんなに凄い、POLESTAR Automationの点検自動化機能

ITインフラの運用自動化というと、設定変更やアップデートの自動化、サーバー構築自動化、Configの投入・変更などを思い浮かべる人が多いでしょう。

しかし、点検は「定期的に」、「同じ内容」で「繰り返し行う」ものです。つまり、毎朝、毎週、毎月といったスパンで、正常に稼働しているか?正しい設定になっているか?許容値を超えていないか?エラーが出ていないか?などのチェックを行う作業は、自動化することにより多くの効率化が期待できる領域です。

毎日30分程度の点検でも、年間では100時間に相当します。効率性の追求だけでなく、担当者による点検内容やレベルのバラツキも生じるため、標準化や属人化の排除が求められる領域でもあります。

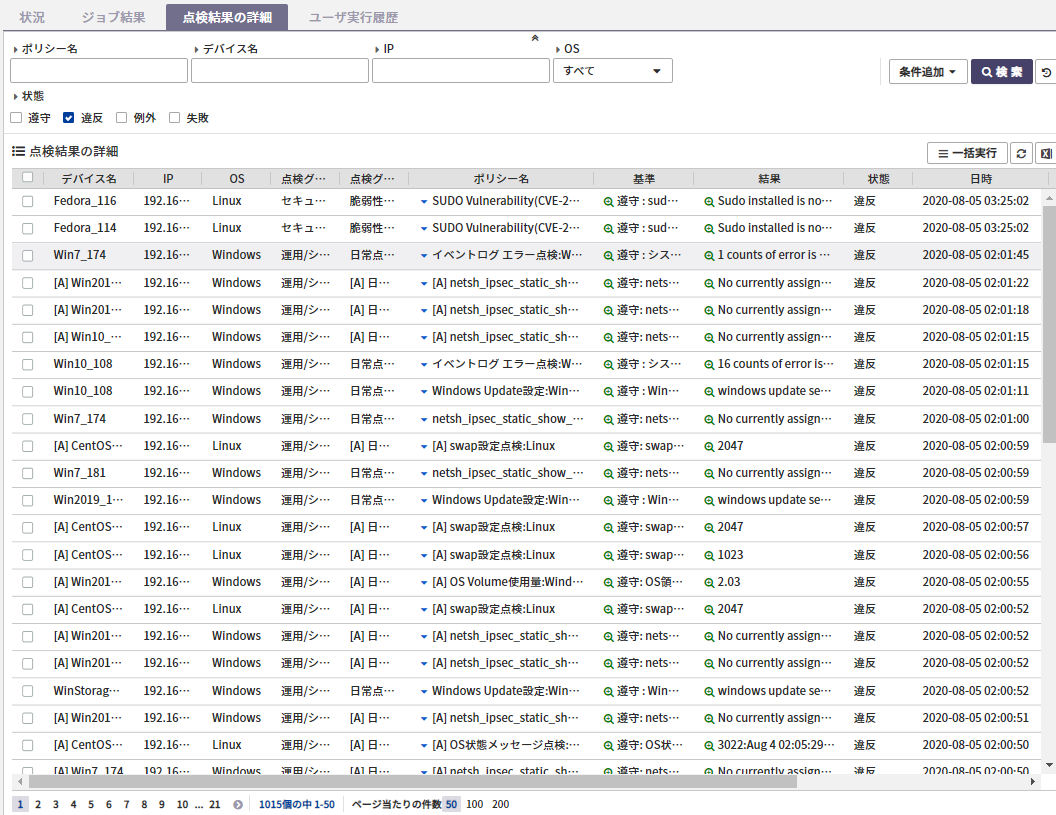

図1および図2に点検結果を表示するダッシュボード例を示します。

<図1> 点検結果のダッシュボード表示(要約)例

<図2> 点検結果のダッシュボード表示(詳細)例

ここでは、POLESTAR Automationにおける点検自動化の考え方と実現方法、点検自動化による効果を説明するとともに、既に用意されている点検ポリシーについてご紹介します。

点検作業の領域

これまで目視やターミナルログインで行っていた毎朝、毎週等の点検作業の多くは人手による力仕事として行っていたものです。

毎日実施するのが理想的ですが、実際には毎日実施するのは工数的に辛かったり、準備に時間がかかる、作業ミスによるリスクを伴うなど、間隔を開けて実施せざるをえなかったものもあるでしょう。

例えば、サーバーの死活状況の確認、ファイルサーバーのHDD残容量やバッチログの確認などは、多くの企業で実施されていることと思います。

各種ログのエラー状況の確認、部門毎のファイルサーバーの消費傾向、ディスクアレイの正常動作やCPUの温度など、これまでの点検手順では個別に確認しなければならないものばかりで、ついつい見逃しがちなポイントでもありました。

問題が発生していなければ、やらなくてもよい点検ではあります。ですが、運用自動化の1つの機能として、簡単にチェックができるのであれば、点検を実施したほうが確実にシステム運用の信頼性がアップし、ダウンタイムを減らすことに貢献できます。

点検自動化の考え方

POLESTAR Automationでは、点検を自動化するために情報を収集し、その情報に基づき決められたロジックで「遵守」と「違反」を判断し、ダッシュボードに表示します。

重要な「違反」の検出時には、アラートをメールやSlack、Teamsなどで送る機能もあり、迅速な対応が可能になります。

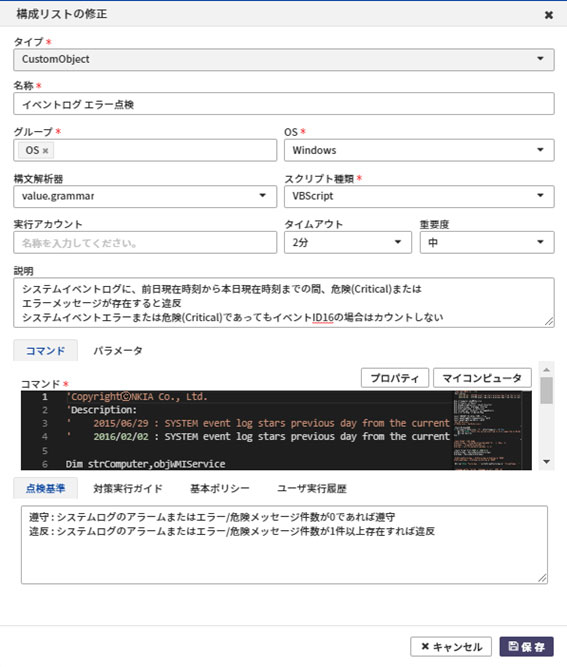

その主なチェックパターンは次の6つに分類できます。

- 収集した値が適正範囲内にあるか(例:CPUの温度、HDDの使用量%)

- 設定されているかどうか(例:パスワードの複雑性や脆弱性のある設定)

- ログの中に特定のキーワードが含まれているかどうか(例:イベントログやバッチログ)

- 指定したアプリケーションがあるか(例:Java、パッチ)

- 古いバージョンのプログラムがあるかどうか(例:OS、アプリ、SUDO)

- 実行したジョブの結果による判断(例:Config情報の差分、正常終了など)

イベントログエラ―の点検ポリシー例を図3に示します。

<図3> イベントログエラ―の点検ポリシー例

点検自動化による効果

点検を実施するにあたり、点検の方法や手順が明確にされ、手順書として標準化されていればよいですが、多くの場合は作業者のスキルや知識に委ねられています。

このため、点検手順のベストプラクティスを抽出し、その内容を点検ポリシー(点検内容と作業方法の手順書及び判断基準)として文書化することが望ましいでしょう。

POLESTAR Automationでは点検ポリシーを一種のプログラムとして持つことができるので、チェックの手順、方法、判断基準を登録し、それをジョブとして決められたタイミングで実行することが可能になります。

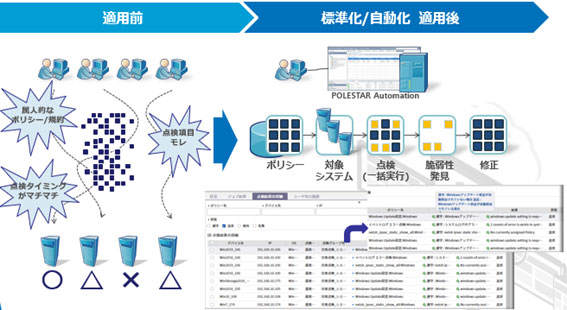

これにより属人的な点検方法を排除し、点検漏れを無くすとともに、最適な点検タイミングでの点検が可能になります。

例えば、脆弱性の点検であれば毎朝、ファイルサーバーの状況は午前・午後1回ずつ、Config情報の収集は毎週など、細かく点検タイミングを設定できます。

図2に点検自動化導入前と導入後のイメージを示します。

<図4> 点検自動化導入前と導入後のイメージ

このような点検自動化を取り入れることで、導入前に比べ点検業務を70%効率化した事例もあります。

POLESTAR Automationで用意されている点検ポリシー

POLESTAR Automationでは、200種類以上の点検ポリシーをOS毎のオプションで利用できるようになっています。既存の点検ポリシーではカバーできなかったり、新たな脆弱性に関する点検ポリシーを追加する場合は、スクラッチからの新規作成も可能です。既存の点検ポリシーをエクスポートして、修正後にインポートすることで、作成時間の短縮も図れます。

代表的な点検ポリシーの例(Windows、Linux、UNIXなどOS毎に提供)を表1に示します。

点検ポリシーの詳細は、以下の点検ポリシー一覧のページをご覧ください。

点検ポリシー一覧

| 名称(config-name) | |

|---|---|

| Array Controller状態点検 | HW |

| CPU Device状態点検 | HW |

| Disk Device状態点検 | HW |

| Disk状態点検 | HW |

| イベントログ エラー点検 | OS |

| サーバTime zone | OS |

| Bashリモート任意コード実行点検 | 脆弱性 |

| OpenSSL HeartBleed点検 | 脆弱性 |

| [U-08]パスワード最長有効期限設定 | 脆弱性 |

| [U-09]パスワード最短有効期限設定 | 脆弱性 |

| [U-10]不要アカウント削除 | 脆弱性 |

| [U-11]管理者グループに最低限のアカウントを登録 | 脆弱性 |

| [U-12]アカウントが存在しないGID禁止 | 脆弱性 |

| [U-13]同じUID禁止 | 脆弱性 |

| [U-14]ユーザshell点検 | 脆弱性 |

| [U-15]Session Timeout設定 | 脆弱性 |

点検ジョブの作成

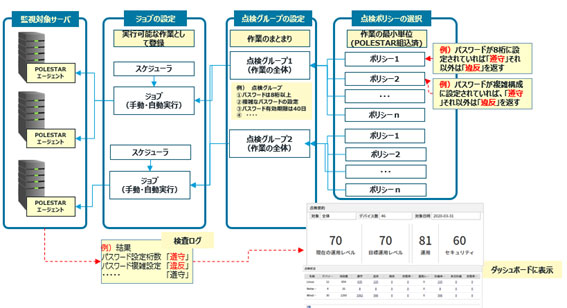

点検ジョブは、①点検ポリシー → ②点検グループ(ポリシーをまとめたもの) → ③点検ジョブ(グループにスケジューリングを設定したもの)の順番で作成します。

図5はパスワードの桁数を確認するための点検ジョブを作成した例です。

複雑なように見えますが、ジョブの作成はすべてマウスで実行可能です。

<図5> 点検ジョブの作成フロー(パスワード桁数のチェック例)

まとめ

POLESTAR Automationの点検機能を利用することで、日常行われているほとんどの点検業務を自動化することが可能です。

POLESTAR Automationを使いこなして業務の効率化を実現している企業は、この点検ポリシーの数が日々増える傾向にるあります。日常の点検業務を点検ポリシーに落とし込み自動化することで、標準化と効率化、そして作業ミスの撲滅につなげています。

点検業務の自動化に着手している企業はまだ少ないですが、実際に業務の効率化や標準化につなげている企業も増えつつあり、ぜひとも今後の自動化検討対象に加えることをおすすめします。